یک گزارش امنیتی جدید فاش کرده است که گروه هکری مرموز Bloody Wolf، با بهرهگیری از تکنیکهای مهندسی اجتماعی و ابزارهای کنترل از راه دور ارزانقیمت و در دسترس، حملات هدفمندی را علیه نهادهای دولتی و اقتصادی در کشورهای آسیای مرکزی، بهویژه قرقیزستان و ازبکستان، آغاز کرده است. این گروه با تکیه بر سادگی و اثربخشی روشهای خود، موفق شده است بدافزار NetSupport RAT را در سیستمهای هدف مستقر کند و جایگاه خود را در میان تهدیدات سایبری منطقه تثبیت کند.

گسترش نفوذ Bloody Wolf: کارزارهای هدفمند در آسیای مرکزی

فعالیتهای گروه Bloody Wolf، که دستکم از اواخر سال ۲۰۲۳ ردیابی شده، از ژوئن سال ۲۰۲۵ با تمرکز بر نهادهای دولتی و اقتصادی قرقیزستان آغاز شد. این کارزار سایبری، که هدف اصلی آن استقرار بدافزار کنترل از راه دور NetSupport RAT است، از اکتبر ۲۰۲۵ به ازبکستان نیز گسترش یافته و بخشهای مالی، دولتی و فناوری اطلاعات این کشور را هدف قرار داده است. بر اساس گزارشی که توسط پژوهشگران Group-IB و دفتر دادستان کل جمهوری قرقیزستان منتشر شده، گروه Bloody Wolf پیش از این سازمانهایی را در قزاقستان و روسیه نیز با حملات فیشینگ هدفمند و استفاده از ابزارهایی مانند STRRAT و NetSupport هدف قرار داده بود که نشاندهنده الگوی گسترش عملیات این گروه در منطقه است.

ترفندهای کمهزینه اما موثر Bloody Wolf در حملات سایبری

یکی از نکات کلیدی در مورد نفوذ Bloody Wolf، اتکای این گروه به ابزارهای کمهزینه و روشهای مهندسی اجتماعی است. مهاجمان با جعل هویت وزارت دادگستری قرقیزستان، از اسناد PDF به ظاهر رسمی و دامنههای جعلی استفاده میکردند تا فایلهای مخرب JAR را میزبانی کنند. این فایلها به گونهای طراحی شده بودند که بدافزار NetSupport RAT را در سیستمهای قربانیان نصب کنند. NetSupport RAT یک ابزار کنترل از راه دور قانونی است که معمولاً توسط مدیران شبکه برای پشتیبانی و عیبیابی مورد استفاده قرار میگیرد، اما در دست مهاجمان به بدافزاری خطرناک برای جاسوسی، دسترسی غیرمجاز و سرقت داده تبدیل میشود. ترکیب مهندسی اجتماعی با ابزارهای در دسترس به Bloody Wolf این امکان را داده است که ردپای کمی از خود بر جای بگذارد و در عین حال، عملیات خود را با کارایی بالا پیش ببرد. نکته جالب توجه دیگر، استفاده این گروه از نسخههای قدیمی نرمافزارهاست؛ به عنوان مثال، بارگذارهای JAR با جاوا ۸ (نسخه مارس ۲۰۱۴) و بدافزار NetSupport با نسخهای متعلق به اکتبر ۲۰۱۳ ساخته شدهاند که نشاندهنده تلاش برای کاهش هزینهها و استفاده از ابزارهای پایدار و شناختهشده است.

مکانیزم حمله و لایههای پنهانکاری نفوذ Bloody Wolf

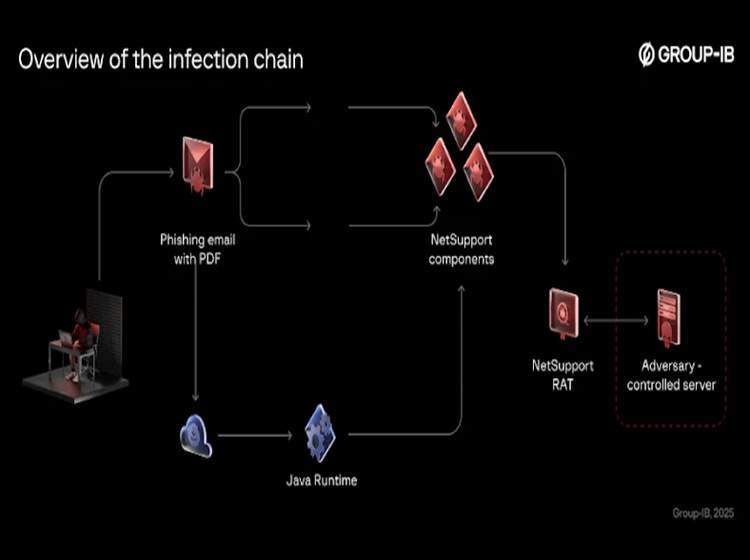

زنجیره حملات مورد استفاده توسط Bloody Wolf تقریباً ساختاری یکسان دارد:

گیرندگان ایمیلهای فیشینگ ترغیب میشوند روی لینکهایی کلیک کنند.

این لینکها فایلهای JAR مخرب را همراه با دستورالعمل نصب Java Runtime دانلود میکنند.

در کارزار ازبکستان، مهاجمان از ویژگی محدودیتهای جغرافیایی (geofencing) استفاده کردهاند. درخواستهایی که از خارج از ازبکستان ارسال میشدند، به وبسایت قانونی data.egov[.]uz هدایت میشدند؛ اما درخواستهای داخلی باعث دانلود مستقیم فایل JAR از لینک تعبیهشده در PDF میشدند. این شیوه هوشمندانه، شناسایی و تحلیل حملات را برای محققان امنیتی دشوارتر میکند و به Bloody Wolf اجازه میدهد عملیات خود را با دقت بیشتری مدیریت کند. پژوهشگران Group-IB اعلام کردهاند که احتمالاً مهاجمان از یک مولد اختصاصی JAR یا یک قالب از پیش آماده برای ساخت این فایلها استفاده میکنند.

مقابله با تهدید Bloody Wolf: ضرورت ارتقاء امنیت سایبری در آسیای مرکزی

گزارش امنیتی در جمعبندی خود تاکید میکند که گروه Bloody Wolf نشان داده است چگونه ابزارهای کمهزینه و تجاری در دسترس میتوانند در قالب عملیات سایبری پیچیده و هدفمند منطقهای مورد سوءاستفاده قرار گیرند. این گروه با سوءاستفاده از اعتماد عمومی به نهادهای دولتی و به کارگیری ابزارهای ساده مبتنی بر JAR، همچنان جایگاه خود را در تهدیدات آسیای مرکزی تقویت کرده است. برای مقابله با این گروه و تهدیدات مشابه، سازمانها در آسیای مرکزی نیازمند تقویت فوری زیرساختهای امنیت سایبری و افزایش آگاهی کاربران هستند. اقدامات پیشگیرانه میتواند شامل موارد زیر باشد:

آموزش آگاهیرسانی: آموزش مستمر کارکنان در خصوص تشخیص ایمیلهای فیشینگ و حملات مهندسی اجتماعی.

بهروزرسانی نرمافزارها: اطمینان از بهروز بودن تمامی سیستمعاملها، نرمافزارها و ابزارهای امنیتی برای مقابله با آسیبپذیریها.

پیادهسازی مکانیزمهای دفاعی: استفاده از راهکارهای امنیتی پیشرفته مانند احراز هویت چندعاملی (MFA)، سیستمهای تشخیص نفوذ (IDS/IPS) و راهکارهای حفاظت از نقطه پایانی (EDR).

نفوذ Bloody Wolf نشانگر آن است که حتی با کمهزینهترین ترفندها نیز میتوان حملات مخربی را در مقیاس وسیع انجام داد، از این رو، هوشیاری و آمادگی در برابر تهدیدات سایبری در منطقه آسیای مرکزی بیش از پیش ضروری است.

مطالب مرتبط

- سارق اطلاعات مسافران با وایفای جعلی به حبس محکوم شد: پایان فعالیتهای مخرب در آسمان استرالیا

- معاون عملیات پدافند هوایی ایران شایعات هک را رد کرد؛ جزئیات موج اول حمله اسرائیل فاش شد

- هک ۳۶ میلیون دلاری صرافی آپبیت قیمت سولانا را تحتالشعاع قرار داد و ابهامات جدیدی ایجاد کرد

- حمله سایبری به ایستگاههای قطار اسرائیل با پخش سخنرانی ابوعبیده، تلآویو را غافلگیر کرد